电子商务网站页面设计图片企业营销推广

前言

容器是一种虚拟化技术,用于封装和运行应用程序及其依赖项,以便在不同的计算环境中保持一致性和可移植性。自2013年容器诞生至今,容器Docker镜像的下载量超20亿,虽然容器行业发展如火如荼,但是其安全风险却不容乐观, 据《Sysdig 2022 云原生安全和使用报告》显示,超过75%的运行容器存在高危或严重漏洞、62%的容器被检测出包含shell命令、76%的容器使用root权限运行,这些信息表明大部分企业中的容器没有在安全的环境中运行使用。

介绍

容器运行时安全是在容器运行时通过检测和防止恶意行为来提供主动保护,整个容器生命周期中的最后一道安全屏障。容器运行时则是指负责启动、管理和监视容器的组件,例如 Docker、containerd 或 CRI-O。容器运行时安全是容器生命周期的一个关键阶段,旨在降低容器化应用程序受到威胁的风险,是容器生态系统中不可或缺的一部分。

Capabilities

虽然容器本身利用了 Namespace 和 Cgroup 技术将容器和宿主机之间的资源进行了隔离并加以限制,但是由于容器与宿主机共享内核仍有带来风险的可能,借助Linux内核的安全特性Capabilities 和 Seccomp可以进一步加固容器的安全性。

在 Linux 中,进程可以被授予各种权限和特权,称为“capabilities”,通常情况下,容器中的进程不需要完整的 root 权限,因此可以通过减少能力来增加容器的安全性。下表中列举了部分可能的 "Capabilities",默认情况下,容器中的进程通常只具备一部分最小的 "Capabilities",以减少潜在的安全风险。

| 名称 | 权限 |

|---|---|

| CAP_CHOWN | 修改文件的所有者。 |

| CAP_FSETID | 设置文件的 setgid 位。 |

| CAP_KILL | 发送信号给其他进程。 |

| CAP_SETPCAP | 在进程间传递权限。 |

| CAP_SYS_CHROOT | 执行 chroot 操作。 |

| CAP_SYS_ADMIN | 系统管理员权限,包括加载内核模块、修改网络参数、挂载文件系统等。 |

| CAP_SETFCAP | 设置文件能力。 |

Seccomp

相对capabilities,Seccomp 则是对系统调用更细粒度的单点控制,它通过定义一个系统调用过滤策略来实现,可以对任意的系统调用及其参数(仅常数,无法指针解引用)进行过滤。

Seccomp 的工作原理是在进程启动时,通过调用prctl()系统调用来加载一个特定的Seccomp策略,然后将进程的系统调用限制为该策略中所定义的允许的系统调用列表。一旦策略被加载,进程就无法再执行策略之外的系统调用。

Seccomp有两种模式:

-

Strict Mode(严格模式):在严格模式下,只有少数几个系统调用(如read()、write()和exit()等)是允许的,所有其他系统调用都会被拒绝。这可以极大地减少进程的攻击面,但也限制了应用程序的功能。

-

Filter Mode(过滤模式):在过滤模式下,可以自定义一个策略文件,其中包含了允许或拒绝的系统调用列表。这种模式更加灵活,允许应用程序定义自己的访问控制策略。

Seccomp是Linux系统中的一项强大的安全机制,可以帮助限制应用程序的攻击面,提高系统的安全性。然而,它需要仔细的策略设计和测试,以确保不会影响应用程序的正常运行。

Selinux

相对Seccomp的系统调用过滤机制,Selinux则基于强制访问控制(MAC)模型,它将系统资源(如文件、进程、端口等)与安全上下文相关联,通过策略文件定义了哪些操作可以在特定上下文之间执行。 SELinux的关键组件包括策略(Policy)、安全上下文(Security Context)、标签(Label)、策略管理工具以及SELinux模式,在容器安全方面,SELinux可以为容器提供额外的安全层,保护容器环境免受潜在的威胁。SELinux在容器安全中的作用:

-

隔离容器:SELinux可以强化容器隔离,确保容器只能访问其允许的资源。这可以防止容器逃逸和恶意容器之间的攻击。

-

细粒度访问控制:SELinux允许管理员定义非常详细的访问控制规则,以确保容器只能执行其允许的操作,从而减少容器的攻击面。

-

进程隔离:SELinux可以限制容器内进程的能力,确保它们只能执行必要的操作,从而减少权限滥用的风险。

-

审计和追踪:SELinux可以记录容器内的安全事件,包括拒绝的操作,以便进行审计和故障排除。

-

完整性保护:SELinux可以确保系统资源的完整性,防止未经授权的修改或访问。 SELinux允许管理者可以基于程序的功能和安全属性,加上用户要完成任务所需的访问权作出访问决策,将程序限制到功能合适、权限最小化的程度。

eBPF

eBPF(Extended Berkeley Packet Filter)是一种先进的、高性能的系统级编程技术,最初由伯克利大学开发用于网络数据包过滤,但现在已经扩展到用于更广泛的用途。eBPF在容器安全方面具有广泛的应用,可以帮助监控、保护和提高容器环境的安全性。以下是一些eBPF在容器运行时安全方面的主要应用:

-

网络安全:eBPF可以用于捕获容器内部和容器间的网络流量,以检测潜在的恶意行为,如入侵、DDoS攻击或未授权的数据访问。eBPF可以根据特定的网络规则来过滤流量,允许或拒绝特定的网络连接,以保护容器免受网络攻击。

-

性能分析:eBPF可以捕获容器内部的性能数据,如CPU、内存、磁盘和网络使用情况,以便进行性能分析和优化。通过eBPF,可以监控容器内进程的系统调用,以识别性能瓶颈、异常行为或资源泄漏。

-

运行时安全性监控:eBPF可以监控容器内进程的行为,包括文件访问、网络连接和系统调用,以识别潜在的恶意行为。同时eBPF可以用于验证容器的配置是否符合最佳实践和安全标准,以确保容器环境的安全性。

-

容器漏洞补丁:eBPF可以用于临时修补容器中的漏洞,例如拦截可能导致漏洞利用的系统调用,从而减轻漏洞的影响。

-

自动化安全控制:eBPF可以与容器编排工具集成,自动响应安全事件,如关闭容器、隔离容器或重新配置网络规则,以减少攻击面。

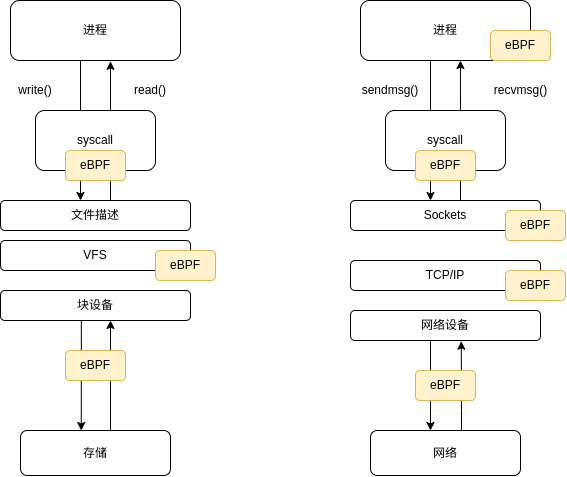

图1 eBPF在网络、存储中的使用范围及进程函数调用

eBPF在容器安全方面提供了强大的工具和机制,可以帮助监控、保护和加强容器环境的安全性。它具有高度的灵活性和性能,适用于各种容器化部署,从而提高了容器化应用程序的安全性和可管理性。

总结

容器安全领域面临着很大挑战,同时也充满了机会。但毫无疑问,它会越来越重要越来越好。通过了解并采用适合的容器安全技术,比如容器镜像安全、容器运行时安全、容器编排平台的安全性等,组织可以更好地保护其容器化应用程序和数据。